Se ha revelado una vulnerabilidad de 18 años de antigüedad, conocida como el fallo "0.0.0.0 Day", que permite a los sitios web maliciosos eludir los protocolos de seguridad de los principales navegadores web, entre ellos Google Chrome, Mozilla Firefoxy Apple Safari. El fallo afecta principalmente a Linux y macOS dando a los actores de amenazas acceso remoto, con el que pueden cambiar la configuración, obtener acceso no autorizado a información sensible e incluso lograr la ejecución remota de código. A pesar de que se informó inicialmente en 2008, el problema sigue sin resolverse en estos navegadores, aunque los desarrolladores han reconocido el problema y, según se informa, están trabajando para solucionarlo.

La vulnerabilidad "0.0.0.0 Day" surge de la incoherencia de los mecanismos de seguridad de los distintos navegadores y de la falta de estandarización que permite a los sitios web públicos interactuar con los servicios de red locales utilizando la dirección IP "comodín" 0.0.0.0. Aprovechando esta dirección IP, los atacantes pueden dirigirse a los servicios locales, incluidos los utilizados para el desarrollo y las redes internas. "0.0.0.0" suele interpretarse como la representación de todas las direcciones IP de una máquina local.

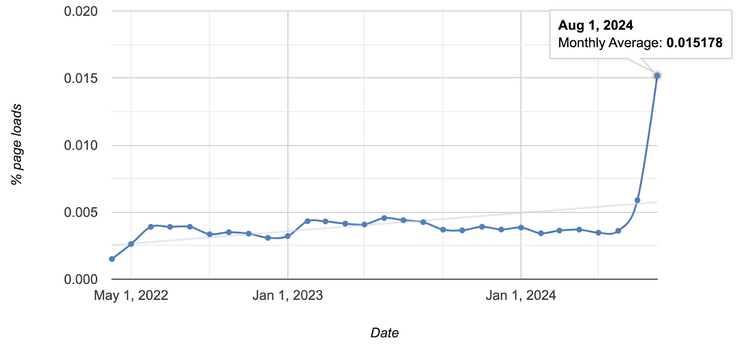

Los investigadores de Oligo Security han observado múltiples actores de amenazas que explotan este fallo. Campañas como ShadowRay y los ataques a Selenium están atacando activamente las cargas de trabajo de IA y los servidores Selenium Grid. En respuesta, los desarrolladores de navegadores web están empezando a implementar medidas para bloquear el acceso a 0.0.0.0, con Google Chrome, Mozilla Firefox y Apple Safari todos planeando actualizaciones para abordar el problema.

Hasta que estas correcciones estén totalmente implementadas, Oligo recomienda a los desarrolladores que adopten medidas de seguridad adicionales, como el uso de cabeceras PNA (Private Network Access), la verificación de las cabeceras HOST y el empleo de tokens HTTPS y CSRF (Cross-Site Request Forgery), para proteger sus aplicaciones.

Fuente(s)

Top 10 Análisis

» Top 10 Portátiles Multimedia

» Top 10 Portátiles de Juego

» Top 10 Portátiles de Juego ligeros

» Top 10 Portátiles Asequibles de Oficina/Empresa

» Top 10 Portátiles de Juego Ligeros

» Top 10 Portátiles de Oficina/Empresa Premium

» Top 10 Estaciones de Trabajo

» Top 10 Subportátiles

» Top 10 Ultrabooks

» Top 10 Convertibles

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Tablets de menos de 250 Euros

» Top 10 Phablets (>5.5")

» Top 10 Smartphones

» Top 10 Smartphones (≤5")

» Top 10 Smartphones de menos de 300 Euros

» Top 10 Smartphones de menos de 120 Euros

» Top 10 Portátiles de menos de 1000 Euros

» Top 10 Portátiles de menos de 500 Euros

» Top 10 Portátiles de menos de 300 Euros

» Los Mejores Displays de Portátiles Analizados por Notebookcheck