La vulnerabilidad no parcheable de la clave de autenticación de dos factores de Yubico rompe la seguridad de la mayoría de los dispositivos Yubikey 5, Security Key y YubiHSM 2FA

Una vulnerabilidad no parcheable de la clave de autenticación de dos factores de Yubico ha roto la seguridad de la mayoría de los dispositivos Yubikey 5, Security Key y YubiHSM 2FA. La tarjeta Feitian A22 JavaCard y otros dispositivos que utilizan TPM de la serie Infineon SLB96xx también son vulnerables. Todas las claves 2FA vulnerables deben suponerse comprometidas y sustituirse por otras no vulnerables lo antes posible.

La autenticación de seguridad de dos factores (2FA) utiliza un código único generado por una aplicación de software (por ejemplo, Microsoft Authenticator) o una llave de hardware (por ejemplo, Yubikey) además de una contraseña para iniciar sesión en cuentas en línea. Un número creciente de proveedores de cuentas, como los bancos, han implementado la seguridad 2FA para reducir el robo de datos y dinero.

Las claves de autenticación de dos factores dependen de la generación de un código único mediante métodos difíciles de descifrar. Las aplicaciones y claves 2FA modernas suelen utilizar matemáticas más complejas, como los algoritmos de curva elíptica (profundice en las matemáticas en el sitio de IBM).

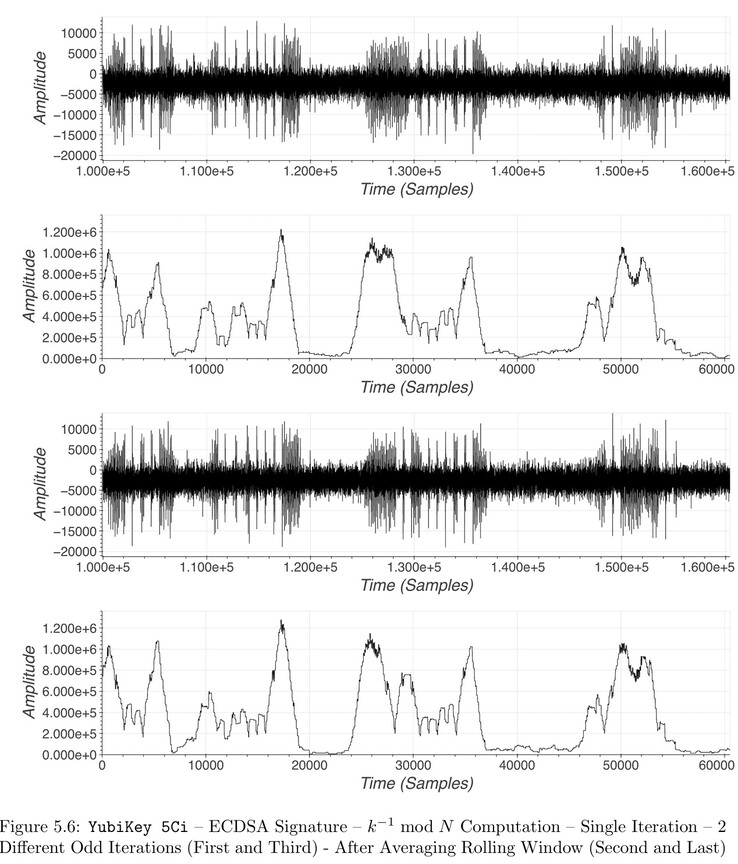

Los ataques de canal lateral monitorizan aspectos de un dispositivo electrónico para crear un ataque. En el caso de los vulnerables chips TPM de Infineon utilizados en las claves 2FA de Yubico, Feitian y otros, los investigadores de Ninjalabs pasaron dos años capturando y descifrando las emisiones de radio de los chips para crear un ataque.

Los piratas informáticos necesitarían hasta una hora de acceso a la clave para capturar las emisiones de radio, y luego uno o dos días para descifrar los datos y crear una copia de la clave 2FA. Las matemáticas y las técnicas son bastante complejas, por lo que los lectores con conocimientos de criptografía, matemáticas y electrónica pueden leer los complejos métodos en el artículo de NinjaLab. NinjaLab reveló anteriormente vulnerabilidades similares en otras claves de Google Titan, Feitian, Yubico y NXP.

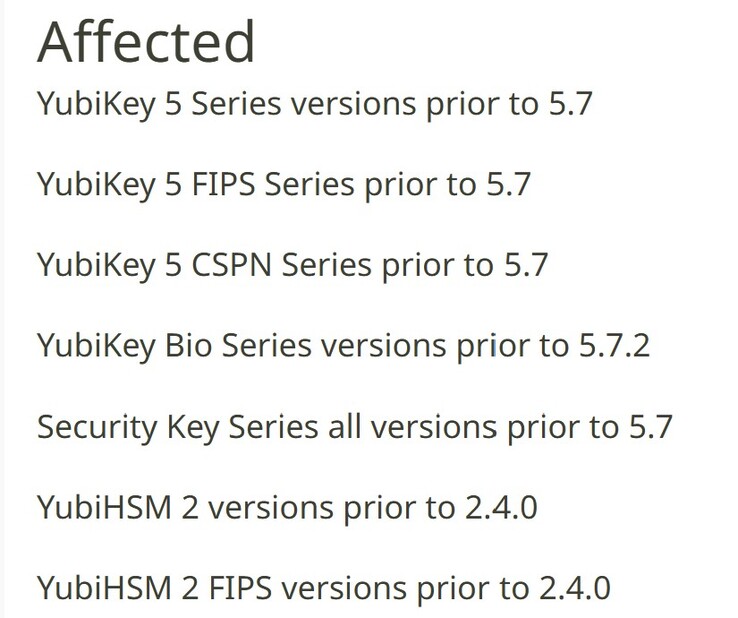

Los usuarios de claves 2FA de Yubico deberían consultar el aviso de seguridad de Yubico https://www.yubico.com/support/security-advisories/ysa-2024-03/ para comprobar si sus llaves son vulnerables. Los usuarios de otros dispositivos tendrán que preguntar a los fabricantes si los dispositivos utilizan TPM vulnerables de la serie SLB96xx de Infineon. Los dispositivos afectados no pueden parchearse para solucionar la vulnerabilidad de seguridad.

Todos los propietarios de claves afectados deben considerar seriamente cambiar a alternativas tras confirmar que éstas no son vulnerables. Las llaves 2FA alternativas incluyen la Feitian o la iShield.

Fuente(s)

Top 10 Análisis

» Top 10 Portátiles Multimedia

» Top 10 Portátiles de Juego

» Top 10 Portátiles de Juego ligeros

» Top 10 Portátiles Asequibles de Oficina/Empresa

» Top 10 Portátiles de Juego Ligeros

» Top 10 Portátiles de Oficina/Empresa Premium

» Top 10 Estaciones de Trabajo

» Top 10 Subportátiles

» Top 10 Ultrabooks

» Top 10 Convertibles

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Tablets de menos de 250 Euros

» Top 10 Phablets (>5.5")

» Top 10 Smartphones

» Top 10 Smartphones (≤5")

» Top 10 Smartphones de menos de 300 Euros

» Top 10 Smartphones de menos de 120 Euros

» Top 10 Portátiles de menos de 1000 Euros

» Top 10 Portátiles de menos de 500 Euros

» Top 10 Portátiles de menos de 300 Euros

» Los Mejores Displays de Portátiles Analizados por Notebookcheck