En la Conferencia Black Hat USA 2024, SafeBreach el investigador Alon Leviev presentó un ataque que manipula un archivo XML de lista de acciones para impulsar una herramienta "Windows Downdate" que elude todos los pasos de verificación de Windows y el instalador de confianza. La herramienta también puede manipular Windows para confirmar que el sistema está totalmente actualizado.

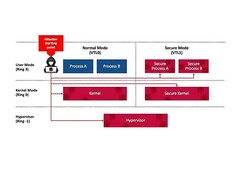

El proceso de actualización de Windows ya se había visto comprometido anteriormente. Lanzado en 2023, el BlackLotus UEFI Bootkit incluye capacidades de "downgrade" que utilizan vulnerabilidades en la arquitectura de Windows Update. Similar al método que mostró Leviev, el BlackLotus Bootkit downgrades varios componentes del sistema para eludir los bloqueos VBS UEFI. Un actor de la amenaza puede entonces utilizar ataques de "día cero" de escalada de privilegios en un sistema previamente actualizado. En una entrada de blog en SafeBreach, Leviev declaró " He descubierto múltiples formas de desactivar la seguridad basada en la virtualización (VBS) de Windows, incluidas sus características como Credential Guard y la integridad del código protegido por el hipervisor (HVCI), incluso cuando se aplica con bloqueos UEFI. Que yo sepa, es la primera vez que los bloqueos UEFI de VBS han sido burlados sin acceso físico"

Leviev informó a Microsoft de las vulnerabilidades en febrero de este año. Sin embargo, Microsoft sigue desarrollando una actualización de seguridad para revocar los sistemas VBS obsoletos y sin parches. Microsoft también planea publicar una guía para "proporcionar a los clientes mitigaciones u orientaciones pertinentes para la reducción de riesgos a medida que estén disponibles." La guía es necesaria ya que, según Leviev, estos ataques son indetectables e invisibles. Para obtener más información o ver el exploit en acción, visite los siguientes recursos.

Fuente(s)

Top 10 Análisis

» Top 10 Portátiles Multimedia

» Top 10 Portátiles de Juego

» Top 10 Portátiles de Juego ligeros

» Top 10 Portátiles Asequibles de Oficina/Empresa

» Top 10 Portátiles de Juego Ligeros

» Top 10 Portátiles de Oficina/Empresa Premium

» Top 10 Estaciones de Trabajo

» Top 10 Subportátiles

» Top 10 Ultrabooks

» Top 10 Convertibles

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Tablets de menos de 250 Euros

» Top 10 Phablets (>5.5")

» Top 10 Smartphones

» Top 10 Smartphones (≤5")

» Top 10 Smartphones de menos de 300 Euros

» Top 10 Smartphones de menos de 120 Euros

» Top 10 Portátiles de menos de 1000 Euros

» Top 10 Portátiles de menos de 500 Euros

» Top 10 Portátiles de menos de 300 Euros

» Los Mejores Displays de Portátiles Analizados por Notebookcheck

![Aunque NTDev consiguió hacer funcionar Windows 11 en el iPhone 15 Pro, es lento (Fuente de la imagen: Apple y Microsoft [editado])](fileadmin/_processed_/3/d/csm_Windows-11-on-iPhone_81724f01d3.jpg)